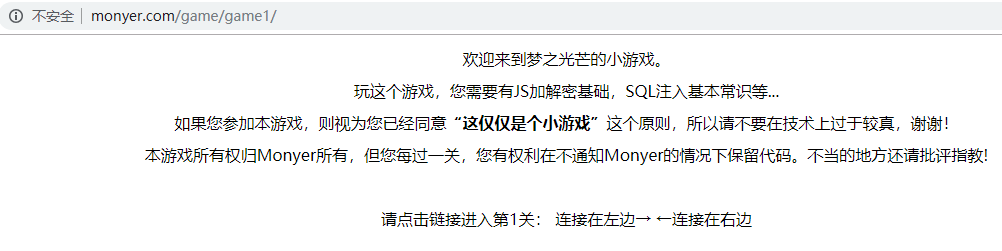

点击 http://monyer.com/game/game1/ 开始闯关。

level 00

查看源码:

1 | <div class="info"> |

下一关地址:http://monyer.com/game/game1/first.php

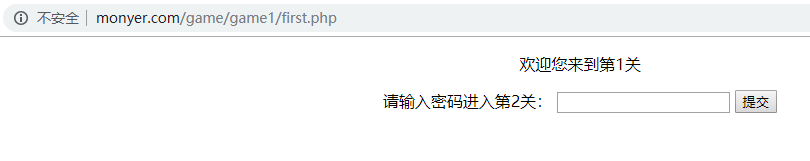

level 01

查看源码:

1 | <script type="7662ed00eec404298a591c18-text/javascript"> |

下一关地址:http://monyer.com/game/game1/hello.php

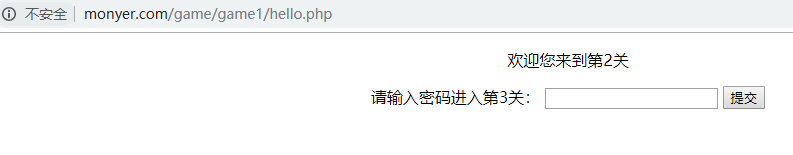

level 02

查看源码:

1 | <script type="text/javascript"> |

运行代码可得到 a == 424178。

下一关地址:http://monyer.com/game/game1/424178.php

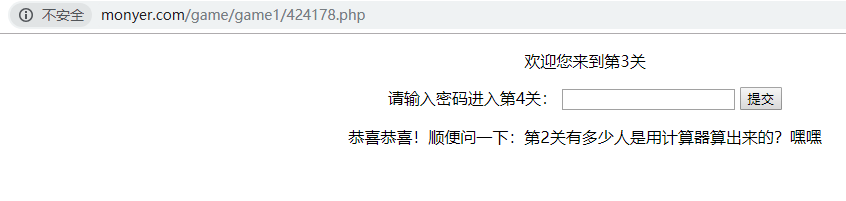

level 03

查看源码:

1 | <script type="text/javascript"> |

对应字符串为:

1 | function check(){ |

下一关地址:http://monyer.com/game/game1/d4g.php

level 04

进入第 4 关后页面自动跳转回第 3 关,直接查看第 4 关源码:

1 | <script type="text/javascript"> |

分别得到 3bhe 以及 "a=a.toUpperCase()+1;",最终 a == 3BHE1。

下一关地址:http://monyer.com/game/game1/3BHE1.php

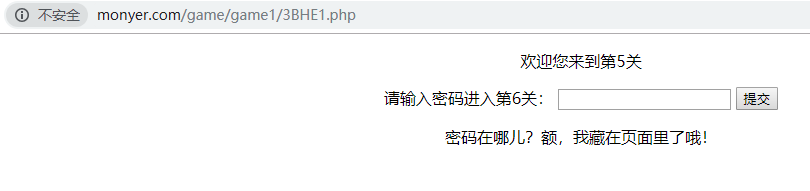

level 05

页面源码中无多余信息,发现返回的响应中:

下一关地址:http://monyer.com/game/game1/asdf.php

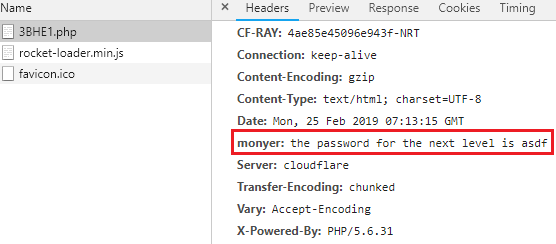

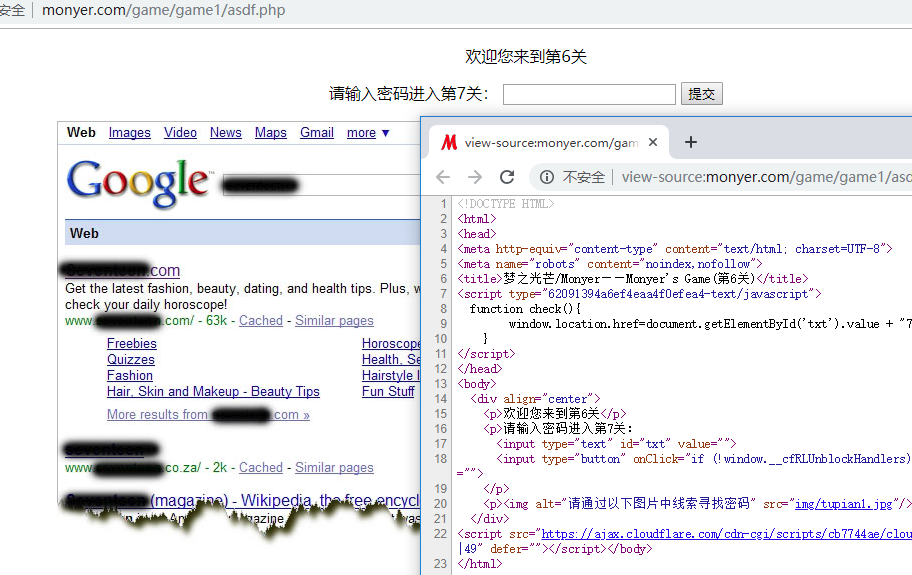

level 06

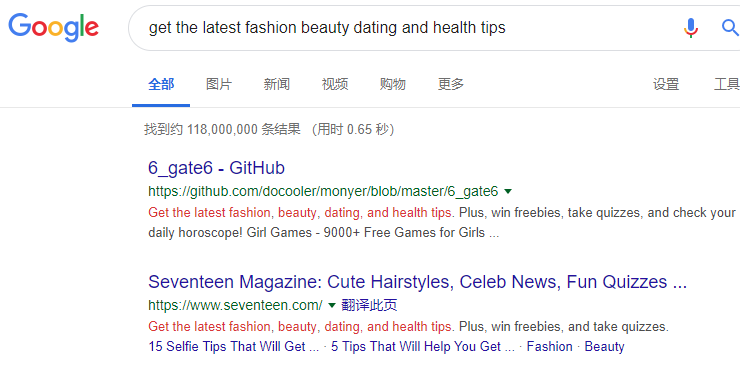

搜索:

输入密码:seventeen

下一关地址:http://monyer.com/game/game1/seventeen7.php

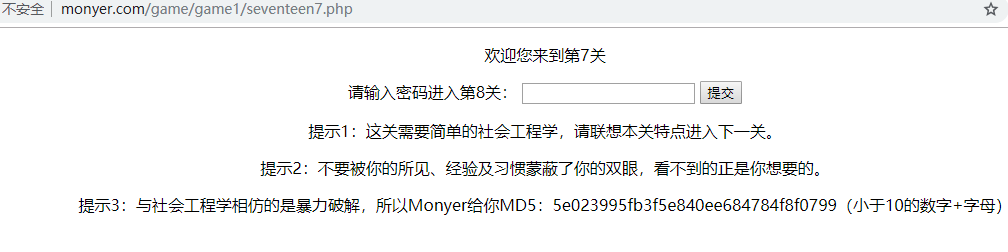

level 07

搜索该 MD5 得到对应明文:eighteen8,提交后进入下一关。

下一关地址:http://monyer.com/game/game1/eighteen8.php

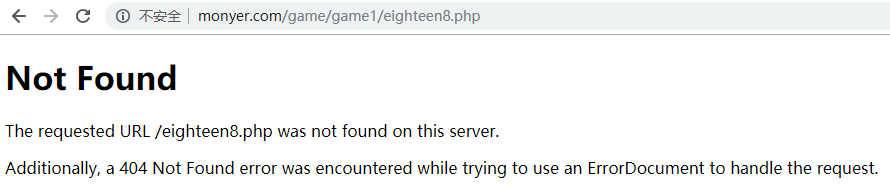

level 08

伪装成 404 页面(差点被骗),查看源码:

1 | <body> |

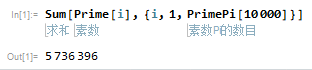

计算素数和:

下一关地址:http://monyer.com/game/game1/5736396.php

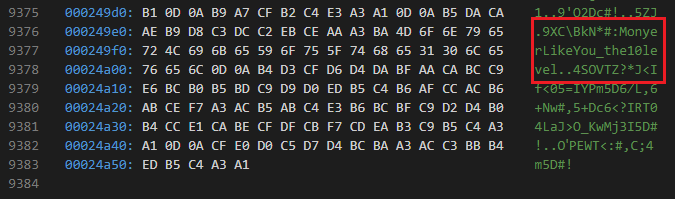

level 09

二进制打开图片,文件尾内容:

输入密码:MonyerLikeYou_the10level,进入下一关。

下一关地址:http://monyer.com/game/game1/MonyerLikeYou_the10level.php

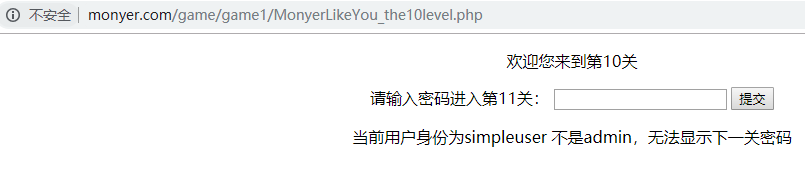

level 10

在请求中发现 Cookie 有 username 字段:

将 username 设置为 admin,刷新页面,得到密码:doyouknow。

下一关地址:http://monyer.com/game/game1/doyouknow.php

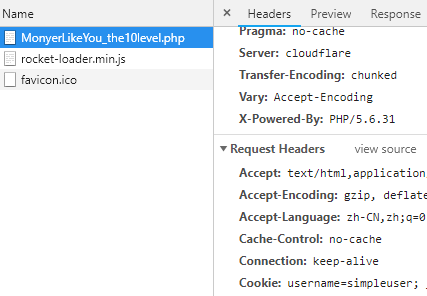

level 11

将 action 更改为 show_login_true,得到密码:smartboy

下一关地址:http://monyer.com/game/game1/smartboy.php

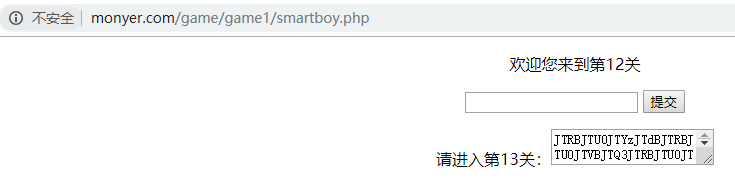

level 12

关键字符串

1 | JTRBJTU0JTYzJTdBJTRBJTU0JTVBJTQ3JTRBJTU0JTU5JTc5JTRBJTU0JTU5JTMxJTRBJTU0JTU5JTc4JTRBJTU0JTYzJTMxJTRBJTU0JTYzJTMwJTRBJTU0JTU5JTM1JTRBJTU0JTU5JTMyJTRBJTU0JTYzJTMxJTRBJTU0JTVBJTQ0JTRBJTU0JTRBJTQ2JTRBJTU0JTYzJTc3JTRBJTU0JTU5JTM0JTRBJTU0JTYzJTc3 |

Base64解码后得到

1 | %4A%54%63%7A%4A%54%5A%47%4A%54%59%79%4A%54%59%31%4A%54%59%78%4A%54%63%31%4A%54%63%30%4A%54%59%35%4A%54%59%32%4A%54%63%31%4A%54%5A%44%4A%54%4A%46%4A%54%63%77%4A%54%59%34%4A%54%63%77 |

URI解码后:JTczJTZGJTYyJTY1JTYxJTc1JTc0JTY5JTY2JTc1JTZDJTJFJTcwJTY4JTcw,再经过 Base64 解码和 URI 解码,得到:sobeautiful.php

下一关地址:http://monyer.com/game/game1/sobeautiful.php

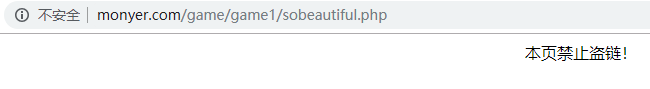

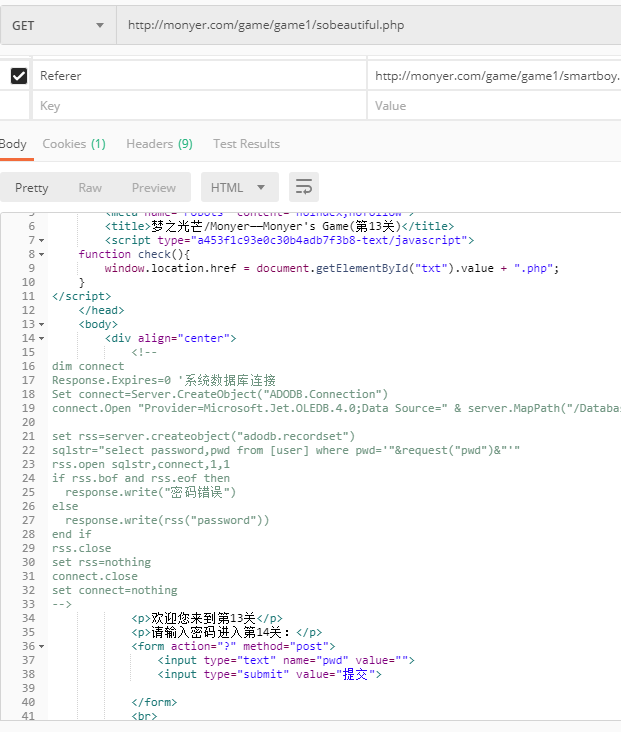

level 13

在请求中添加 Referer 字段:

SQL 注入,将 pwd 设置为 123'or1=1;,发送 POST 请求,得到密码:whatyouneverknow

下一关地址:http://monyer.com/game/game1/whatyouneverknow.php

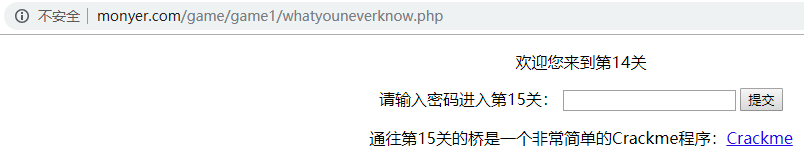

level 14

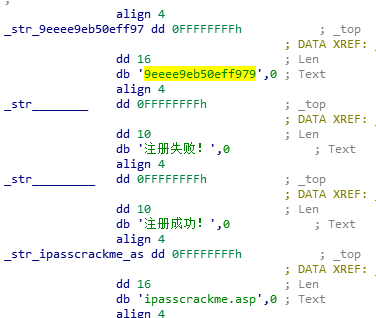

使用 PEiD 工具查看相关信息:

使用 UPX 脱壳,打开 IDA 查找 注册失败 后:

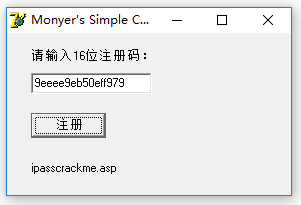

输入正确的注册码 9eeee9eb50eff979:

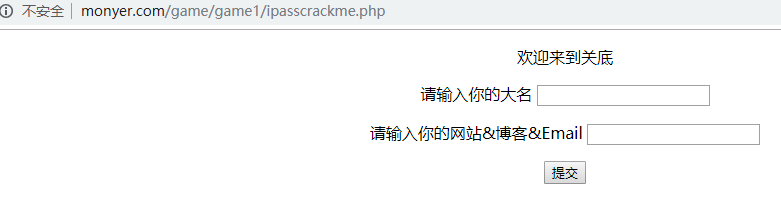

下一关地址:http://monyer.com/game/game1/ipasscrackme.php

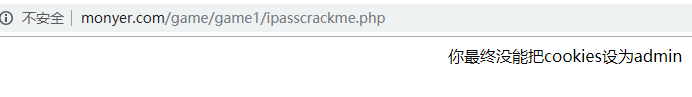

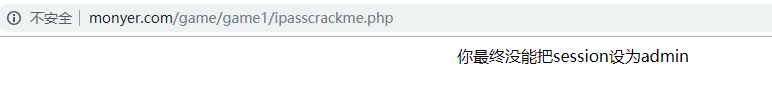

level 15

在控制台中设置 username:document.cookie="username=admin",刷新:

在另一个标签页打开访问 http://monyer.com/game/game1/doyouknow.php?action=show_login_true,显示出下一关的密码后,刷新 level 15 的标签页: